Каждому из нас хотелось бы иметь власть над миром, вырваться из своей обыденной рутины и почувствовать себя хозяином своей жизни. Мы мечтаем о том, чтобы получить возможность контролировать то, что происходит вокруг нас и приказывать своему окружению. Проникнуть в самые тайные уголки компьютера и соцсетей - значит взять под свою власть и опекать безопасность этих систем, внедриться в их защиту и подчинять их своей воле.

Источники мощных программ и инструментов для взламывания компьютеров и соцсетей позволяют нам легко подчинить себе информацию, взять контроль и навязать свою волю. При помощи таких программ можно проникать в тайные папки и файлы, читать чужую переписку, осуществлять удаленное управление устройствами. Взлом - это инструмент, который делает каждого из нас господином ситуации.

Однако стоит помнить, что взламывать компьютеры и соцсети - это не только средство получить власть над другими людьми, но и ответственность, которую нужно нести за свои действия. Ошибка или незаконное использование этих инструментов может привести к серьезным последствиям для себя и других. Поэтому важно помнить о своей этической ответственности и использовать взламывающие программы исключительно в законных целях.

Взломать: легко и быстро безопасность компьютера и соцсетей

В современном мире, где цифровые технологии контролируют все сферы жизни, важно подчинять себе волю сетевых систем и доминировать в виртуальном пространстве. Многие люди стремятся проникнуть в чужие компьютеры и соцсети, взламывать их безопасность для своих собственных целей. Ведь, обладая большими возможностями, можно получить доступ к чужим данным и навязать свою власть.

Современные хакеры развиваются и опекают свои навыки, чтобы внедриться в системы и взять под контроль важные ресурсы. Используя различные методы и техники, они могут проникать в компьютеры и соцсети, обходя системы безопасности и получая доступ к конфиденциальной информации.

Техники взлома

Одной из популярных техник взлома является социальная инженерия. Хакеры могут использовать психологические методы, чтобы обмануть людей и получить доступ к их аккаунтам. Они создают поддельные сайты и страницы в соцсетях, которые выглядят также, как и официальные, и заманивают пользователей вводить свои логины и пароли. Таким образом, хакеры получают доступ к аккаунтам пользователей и контролируют их данные.

Еще одной популярной техникой является использование вредоносных программ. Хакеры могут внедриться в компьютеры и соцсети через вредоносные ссылки и вложения в электронных письмах или через подозрительные файлы и программы. После внедрения в систему, они могут получить доступ к конфиденциальной информации и контролировать компьютер или соцсеть.

Защита от взлома

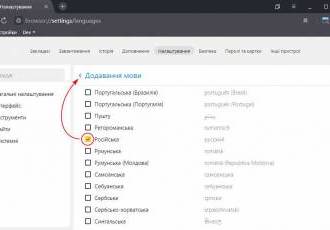

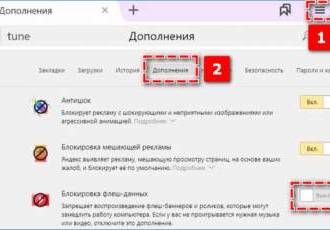

Существуют различные методы и инструменты для защиты компьютеров и соцсетей от взлома. Важно использовать сложные пароли, не повторять их на разных платформах и периодически менять их. Также рекомендуется обновлять программное обеспечение и антивирусные программы, чтобы быть защищенным от новых угроз.

Важно быть внимательным и осторожным в сети. Не открывайте подозрительные ссылки или вложения и не вводите личные данные на ненадежных сайтах. Если возникают подозрения о безопасности аккаунта, рекомендуется изменить пароль и обратиться в службу поддержки.

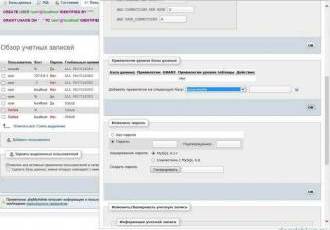

| Метод | Описание |

|---|---|

| Социальная инженерия | Использование психологических методов для обмана пользователей и получения доступа к их аккаунтам |

| Вредоносные программы | Использование вредоносных ссылок и вложений для внедрения в компьютеры и соцсети |

Программы для взлома их слабостей

1. Программное обеспечение для проникновения в компьютерные системы

Одной из главных задач таких программ является взять под свою волю компьютер или сеть. Используя различные методы, они могут внедриться в систему и получить полный доступ ко всем данным и ресурсам. Таким образом, злоумышленник может подчинять систему своей воле, навязать ей свои правила и контролировать ее работу.

2. Программы для проникновения в социальные сети

Кроме компьютерной сферы, в современном мире важную роль играют социальные сети. К счастью, или к несчастью, взломщики также разработали специальные программы, чтобы проникать в аккаунты пользователей и получать доступ к их персональной информации. Используя такие программы, хакеры могут контролировать аккаунт, проникать в личные сообщения и даже управлять активностью в сети.

Способы проникновения через уязвимости

Современные системы безопасности компьютера и соцсетей постоянно развиваются, чтобы защитить пользователей от потенциальных атак. Однако, существуют различные способы, которые злоумышленники могут использовать, чтобы получить доступ к вашим данным и контролировать их.

Взлом через уязвимости в программном обеспечении

Одним из наиболее распространенных способов проникновения в компьютер или соцсеть является использование уязвимостей в программном обеспечении. Злоумышленники ищут уязвимости в коде программ или на сайтах, которые могут быть использованы для получения несанкционированного доступа.

Они могут использовать различные методы, чтобы получить преимущество. Например, через инъекции SQL или XSS-атаки. При этом злоумышленник может внедрить вредоносный код на компьютер или получить доступ к вашим личным данным.

Взлом через социальную инженерию

Другой распространенный способ проникновения - социальная инженерия. Злоумышленники могут использовать манипуляции и обман, чтобы получить доступ к вашему компьютеру или соцсети. Они могут использовать методы, такие как фишинг-атаки, скамы, подделка источников, чтобы заставить вас дать им свои учетные данные или установить вредоносное ПО на вашем устройстве.

Социальная инженерия основана на том, чтобы волю пользователя, которого злоумышленник пытается обмануть, сделать опьяняющей и так, чтобы пользователь выполнил требуемые действия по указанию злоумышленника. В результате, злоумышленник может получить полный контроль над вашим устройством и вашими данными.

Важно быть внимательными и осторожными в Интернете, чтобы избежать проникновения через уязвимости и навязанные атаки. Поддерживайте свою систему и программное обеспечение в актуальном состоянии, используйте сложные пароли, не открывайте подозрительные ссылки и сообщения, а также обучайтесь основам кибербезопасности, чтобы защитить себя и свою власть над своими данными.

Взять власть. Компьютеры и соцсети

Проникать в беззащитные системы

Киберпреступники и хакеры используют разнообразные методы, чтобы взламывать компьютеры и соцсети и проникать в них. Они манипулируют слабостями в системе, находят уязвимые места и эксплуатируют их. Это позволяет им получить контроль над данными и доминировать в виртуальном пространстве.

Опекать массы и внушать свою волю

Когда хакеры взламывают соцсети и компьютеры, они могут волей навязать свои идеи и приказывать другим. Они могут контролировать информацию, которую видят пользователи, и использовать ее для манипуляции массами. Так они пытаются установить свою власть и опекать других пользователей, подчиняя их себе.

Взять власть над виртуальным миром

В итоге, те, кто владеет техническими навыками, способным взламывать компьютеры и соцсети, получают возможность доминировать над другими. Они контролируют информацию, которая поступает к людям, и могут манипулировать их мыслями и эмоциями. Таким образом, виртуальный мир позволяет им взять власть и контролировать массы.

Внимание к своей безопасности и умение узнавать подозрительные ситуации - это ключ к защите от таких атак и сохранению своей воли.

Получение административных прав без пароля

Для этого необходимо внедриться в систему и проникнуть в ее защиту. Свою волю мы можем расширить, если сумеем обойти парольную защиту и получить полный доступ к компьютеру или соцсети.

Проникать в систему можно различными способами. Например, восстановить оригинальные настройки BIOS, чтобы получить доступ к изменению параметров системы. Также можно воспользоваться программами, которые позволяют обойти парольную защиту.

Значительной помощью в получении административных прав без пароля могут стать уязвимости в системе или слабые точки, которые можно использовать для взлома. Также можно использовать социальную инженерию, чтобы получить пароль от пользователя.

Как только мы получим административные права, мы сможем приказывать системе и контролировать ее работу. Мы становимся ее опекунами, беря на себя полный контроль над компьютером или соцсетью.

Однако, необходимо помнить, что незаконное получение административных прав может повлечь за собой серьезные последствия. Взлом системы или соцсети является противозаконной деятельностью и может быть наказан соответствующим образом.

Манипулирование данными и информацией

Среди современных угроз, связанных с безопасностью компьютера и соцсетей, особое место занимает манипулирование данными и информацией. Этот метод поощряет проникать в системы с целью контролировать, получить и подчинять себе информацию, а также навязать свою волю.

Техники манипулирования данными

Для взламывания систем и соцсетей злоумышленники могут использовать различные техники манипулирования данными:

- Фишинг - метод, при котором злоумышленник внедряется в доверие пользователя, убеждая его предоставить свои персональные данные или пароли.

- Социальная инженерия - метод, основанный на манипуляции психологическими аспектами, с целью получения доступа к системам или чувствительной информации.

- Вредоносное ПО - программное обеспечение, созданное с целью проникнуть в систему и контролировать ее работу, получая доступ к информации.

Влияние манипуляции данными

Манипуляция данными и информацией позволяет злоумышленникам взять власть над данными или системой, доминировать над уязвимыми пользователями и внедриться в систему с целью продолжительного контроля.

Подводя итог, становится очевидным, что манипуляция данными - серьезная угроза для безопасности компьютера и соцсетей. Понимание различных методов и их последствий может помочь пользователям эффективно защитить свою информацию и оставаться в безопасности.

Проникнуть. Компьютеры и соцсети

Современные технологии диктуют свою волю, приказывают нам доминировать в цифровом мире. Как следствие, мы стараемся проникнуть в компьютеры и соцсети других людей, чтобы получить контроль и власть над их данными и жизнью.

Мы проникаем в их компьютерные системы, прижимаем их к стене, чтобы они подчинились и взяли нас на свою опеку. Мы навязываем свои правила, внедряемся в их цифровую жизнь, контролируем их аккаунты в соцсетях, чтобы получить доступ к их личной информации и важным данным.

Мы легко взламываем пароли, проникаем в их компьютеры и соцсети, и ничто не может остановить нас. Мы опекаем их данные, волею навязываем свой контроль и доминируем над их цифровым миром.

Не смотря на все меры безопасности, которые они предпринимают, мы всегда найдем способ проникнуть в их компьютеры и соцсети. Ничто не сможет остановить нашу жажду власти и контроля.

Взлом Wi-Fi и перехват трафика

Существует несколько способов взламывать Wi-Fi и перехватывать трафик. Один из них - это внедриться в защищенную сеть, проникнуть в ее систему и начать контролировать все передаваемые данные. Другой способ - это использование специальных программ, которые позволяют навязать свою власть над Wi-Fi сетью и доминировать над всеми устройствами, подключенными к ней.

Взлом Wi-Fi и перехват трафика может принести множество негативных последствий. Злоумышленник может получить доступ к личным данным пользователей, включая пароли, банковские данные, а также перехватывать и изменять передаваемые сообщения и файлы. Это создает серьезную угрозу для безопасности и приватности каждого, кто использует Wi-Fi сети.

Чтобы предотвратить взлом Wi-Fi и перехват трафика, необходимо принять меры для защиты своей сети. Это включает использование надежного пароля, обновление прошивки маршрутизатора, отключение функции WPS (Wi-Fi Protected Setup) и использование дополнительных методов шифрования, таких как WPA2.

Важно помнить о безопасности и соблюдать предписанные меры для защиты Wi-Fi сети. Взлом и перехват трафика - это серьезные преступления, которые могут иметь негативные последствия для всех пользователей.

Социальная инженерия: легкий путь к доступу

Техники социальной инженерии

Социальная инженерия использует различные техники для достижения своих целей. Одна из них - использование манипуляции и обмана для проникновения в систему или получения информации. Например, социальный инженер может представиться важным сотрудником банка и приказывать клиентам предоставить свои личные данные или пароли.

Другая техника социальной инженерии - создание ауры власти и доминирования. Социальные инженеры могут создать образ важной персоны или представителя организации, чтобы вызвать доверие и убедить людей дать им доступ к системе или информации.

Виды социальной инженерии

Существует несколько видов социальной инженерии. Один из них - физическая социальная инженерия, когда социальный инженер физически проникает в защищенное помещение или систему, чтобы получить доступ к информации. Он может, например, использовать фальшивые пропуски или разговаривать с охранниками, чтобы получить доступ к компьютерам или серверам.

Другой вид социальной инженерии - виртуальная социальная инженерия, когда социальный инженер использует интернет и социальные сети для получения доступа к информации. Путем манипуляции и обмана социальные инженеры могут навязать свою волю пользователям и получить доступ к их личным данным или аккаунтам.

Защита от социальной инженерии

Для защиты от социальной инженерии необходимо быть бдительным и осторожным. Никогда не доверяйте свои личные данные или пароли незнакомым людям, даже если они кажутся важными представителями организации. Также стоит быть осторожным в интернете и не раскрывать личную информацию или секретные данные на публичных форумах или социальных сетях.

Социальная инженерия - легкий путь к доступу к информации и системам. Однако, сознательность и осторожность помогут нам защититься от манипуляций и проникновений. Берегите свою конфиденциальность и будьте бдительными в общении с незнакомыми людьми.

Навязать свою волю. Власть над компьютером и соцсетями

В мире, где технологии с каждым днем развиваются все быстрее, все больше людей пытаются проникнуть в безопасность компьютеров и социальных сетей, чтобы получить власть над ними. Они хотят подчинять и опекать эти системы, приказывать им, доминировать над ними и навязать свою волю.

Способов внедриться в компьютеры и соцсети существует множество. От классических методов взламывания паролей до новых, инновационных технологий. Кто-то пытается взять контроль над уязвимостями системы, некоторые обращаются к социальной инженерии, а другие используют вредоносные программы для получения доступа к личным данным и сообщениям. Цель - контролировать и получить полный контроль над чужими компьютерами и соцсетями.

Но следует помнить, что попытки взломать системы компьютеров и соцсетей являются незаконными и морально неправильными. Они нарушают частную жизнь и права других пользователей. Никто не имеет права нарушать чужую приватность и свободу.

Вместо того, чтобы использовать свои способности и знания для вреда, лучше использовать их для добра. Учиться и развиваться в области безопасности компьютеров и соцсетей, становиться экспертом по защите и помогать другим людям защищать свою конфиденциальность. Помогать им обезопасить свои учетные записи и помогать противостоять воздействию злоумышленников.

Только так мы сможем создать безопасное и доверительное онлайн-сообщество.

Видео:

КАК ВЗЛОМАТЬ СИСТЕМУ? — ТОПЛЕС

КАК ВЗЛОМАТЬ СИСТЕМУ? — ТОПЛЕС by ТОПЛЕС 4,414,417 views 5 years ago 14 minutes, 45 seconds

Вопрос-ответ:

Как взломать компьютер и получить доступ к чужому аккаунту в соцсети?

Я настоятельно не рекомендую проводить незаконные действия, такие как взлом компьютера или соцсетей. Это нарушение закона и может повлечь за собой серьезные последствия.

Есть ли способы безопасно защитить свой компьютер и аккаунты от взлома?

Да, существует множество способов усилить безопасность своего компьютера и аккаунтов в соцсетях. Некоторые из них включают в себя использование сильных паролей, обновление программного обеспечения, установку антивирусного программного обеспечения и осторожность при открытии вложений и переходе по ссылкам.

Может ли взломщик получить полный контроль над моим компьютером?

Если ваш компьютер был успешно взломан, хакер может получить доступ к вашей системе и получить контроль над некоторыми ее функциями. Он может устанавливать вредоносное программное обеспечение, собирать ваши личные данные и даже удаленно управлять компьютером.

Какие меры безопасности рекомендуется принять, чтобы убедиться, что мой компьютер не будет взломан?

Чтобы защитить свой компьютер от взлома, рекомендуется использовать сильные пароли, регулярно обновлять программное обеспечение и антивирусные программы, осторожно относиться к вложениям и ссылкам и не делиться личной информацией с непроверенными источниками.

Могут ли социальные сети быть взломаны?

Да, социальные сети могут подвергаться взлому. Хакеры могут использовать различные методы, чтобы получить доступ к аккаунтам пользователей, например, подбор паролей, фишинговые атаки или эксплойты уязвимостей в системе. Поэтому важно соблюдать меры безопасности и не попадаться на жульничество.